Bildirimler

Tüm BildirimlerKripto Rehberi 09.09.2025 - 12:42

okunma

Hacker’lar, tarihin en büyük tedarik zinciri saldırısı olarak adlandırılan olayda yaygın olarak kullanılan JavaScript yazılım kütüphanelerini ele geçirdi. Enjekte edilen kötü amaçlı yazılımın, cüzdan adreslerini değiştirerek ve işlemleri keserek kripto çalmaya yönelik olduğu bildirildi.

Pazartesi günü gelen birkaç rapora göre, hackerlar tanınmış bir geliştiricinin node package manager (NPM) hesabına sızdı ve milyonlarca uygulama tarafından kullanılan popüler JavaScript kütüphanelerine gizlice kötü amaçlı yazılım ekledi.

Kötü amaçlı kod, kripto cüzdan adreslerini değiştiriyor veya ele geçiriyor ve bu da birçok projeyi risk altına sokabilir.

Ledger baş teknoloji sorumlusu Charles Guillemet, “Devam eden büyük ölçekli bir tedarik zinciri saldırısı var: saygın bir geliştiricinin NPM hesabı ele geçirildi,” diye uyardı.

“Etkilenen paketler halihazırda 1 milyardan fazla indirildi, yani tüm JavaScript ekosistemi risk altında olabilir.”

İhlal; chalk, strip-ansi ve color-convert gibi paketleri hedef aldı. Sayısız projenin bağımlılık ağaçlarının derinliklerinde gömülü küçük yardımcı programlar. Bu kütüphaneler birlikte haftada bir milyardan fazla indiriliyor, yani bunları doğrudan hiç kurmamış olan geliştiriciler bile maruz kalmış olabilir.

NPM, geliştiriciler için bir uygulama mağazası gibidir. JavaScript projeleri oluşturmak için küçük kod paketlerini paylaştıkları ve indirdikleri merkezi bir kütüphane.

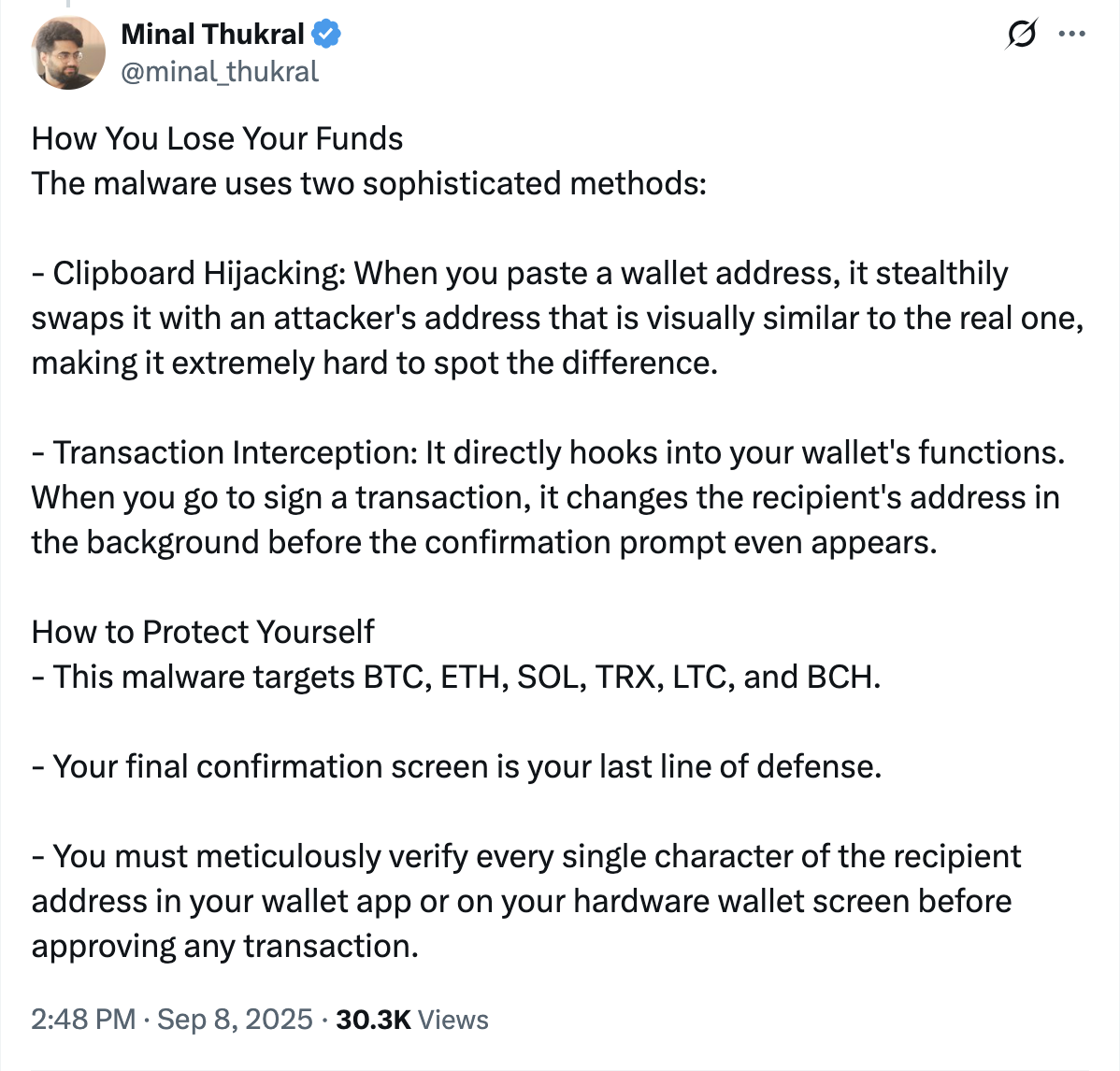

Saldırganların, işlemler sırasında cüzdan adreslerini sessizce değiştirerek fonları yönlendirmek için tasarlanmış bir tür kötü amaçlı yazılım olan crypto-clipper yerleştirdiği anlaşılıyor.

Güvenlik araştırmacıları, yazılım cüzdanlarına güvenen kullanıcıların özellikle savunmasız olabileceği, her işlemi bir donanım cüzdanında onaylayanların ise korunduğu konusunda uyardı.

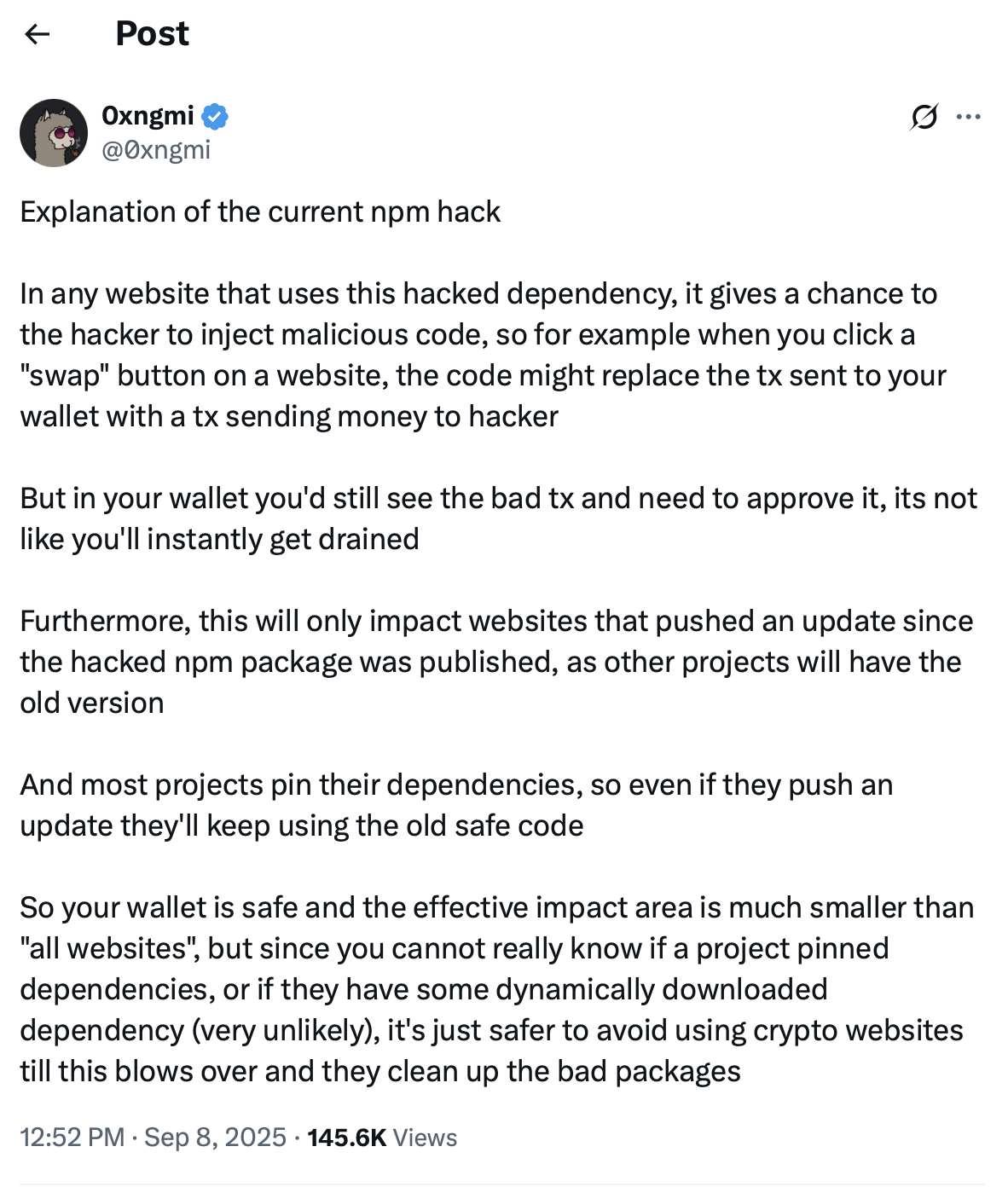

DefiLlama kurucusu Oxngmi’nin X’te yaptığı bir gönderiye göre, kötü amaçlı kod cüzdanları otomatik olarak boşaltmıyor. Kullanıcıların yine de kötü bir işlemi onaylaması gerekiyor.

Hacklenmiş JavaScript paketi, bir düğmeye tıkladığınızda ne olduğunu değiştirebileceği için, etkilenen bir sitede “swap” düğmesine basmak işlem ayrıntılarını değiştirebilir ve fonları hacker’a gönderebilir.

Eklediğine göre, yalnızca ele geçirilen paket yayımlandıktan sonra güncellenen projeler risk altında ve birçok geliştirici, daha eski ve güvenli sürümleri kullanmaya devam etmek için bağımlılıklarını “sabitlemiş” durumda.

Yine de, kullanıcılar hangi sitelerin güvenli bir şekilde güncellendiğini kolayca anlayamayacakları için, etkilenen paketler temizlenene kadar kripto sitelerini kullanmaktan kaçınmak en iyisi.

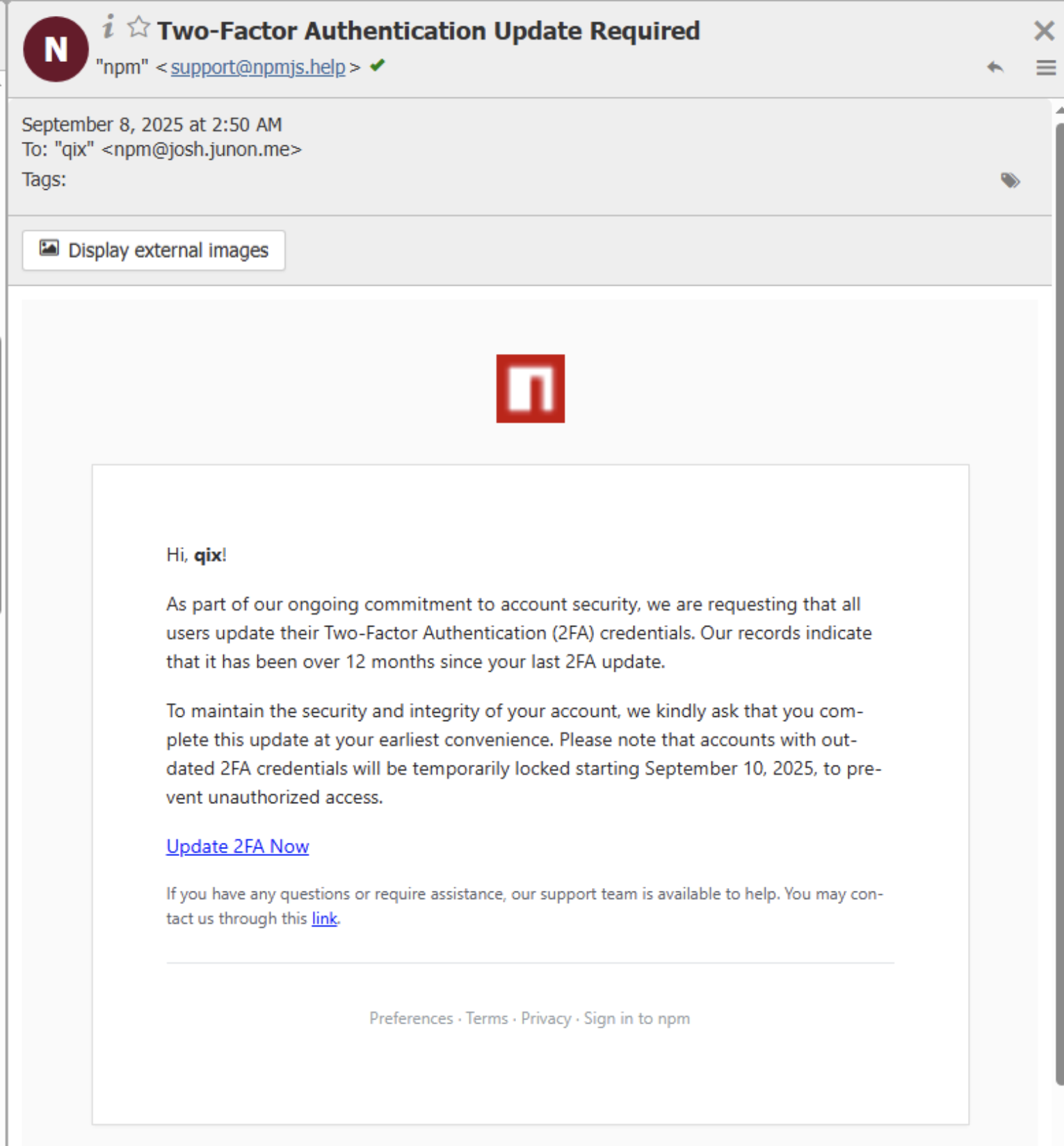

Saldırganlar, NPM desteği gibi davranarak e-postalar gönderdi ve sorumlulara hesaplarının 10 Eylül’e kadar “iki faktörlü kimlik doğrulamasını güncellemezlerse” kilitleneceğini bildirdi.

Sahte site giriş bilgilerini ele geçirdi ve hackerlara bir sorumlunun hesabı üzerinde kontrol sağladı. İçeri girdikten sonra, saldırganlar haftada milyarlarca kez indirilen paketlere kötü amaçlı güncellemeler yükledi.

Aikido Security’den araştırmacı Charlie Eriksen, BleepingComputer’a saldırının özellikle tehlikeli olduğunu söyledi çünkü saldırı “birden fazla katmanda çalışıyordu: web sitelerinde gösterilen içeriği değiştiriyordu, API çağrılarını kurcalıyordu ve kullanıcıların uygulamalarının imzaladığını sandığı şeyleri manipüle ediyordu.”

Benzer İçerikler

Yorum Yapabilirsiniz

Daha Önce Yapılan Yorumlar

Hoşgeldiniz - Tüm Hakları Saklıdır

Temel değerlerimiz, ister yeni başlayan ister deneyimli bir profesyonel olarak her yatırımcının erişebilmesinin önemli olduğunu düşündüğümüz şeyleri temsil eder. Yatırımcılara piyasanın geçmiş tecrübelerinden öğrenme yeteneği kazandırmak bizim görevimizdir. Para kaybetmeden öğrenme sürecinizi hızlandırın. Eski bir atasözü olan “Uygulama mükemmelleştirir” sözü çok doğrudur.

Bizi takip edebilirsiniz...